سخت شدن برنامه های Node.js در حال تولید: 8 لایه امنیت عملی

اکوسیستم توسعه وب پس از همه گیری همه گیر رشد سریعی را تجربه کرد، زیرا شرکت ها سرمایه گذاری زیادی در پیشرفت های فناوری انجام دادند. Node.js استاندارد فناوری اساسی برای عملیات صنعتی مدرن است زیرا از برنامه های کاربردی وب متعددی در شرکت های بزرگ فناوری و کسب و کارهای راه اندازی کوچک پشتیبانی می کند. Node.js زمانی که اقدامات امنیتی به اندازه کافی اجرا نمی شود، قدرت بسیار خوبی را برای مهاجمان فراهم می کند.

خوراکی های کلیدی

برنامههای Node.js برای کاهش سطوح حملهشان به حسابرسی وابستگیها، اعتبارسنجی ورودیها و محدود کردن نرخ نیاز دارند.

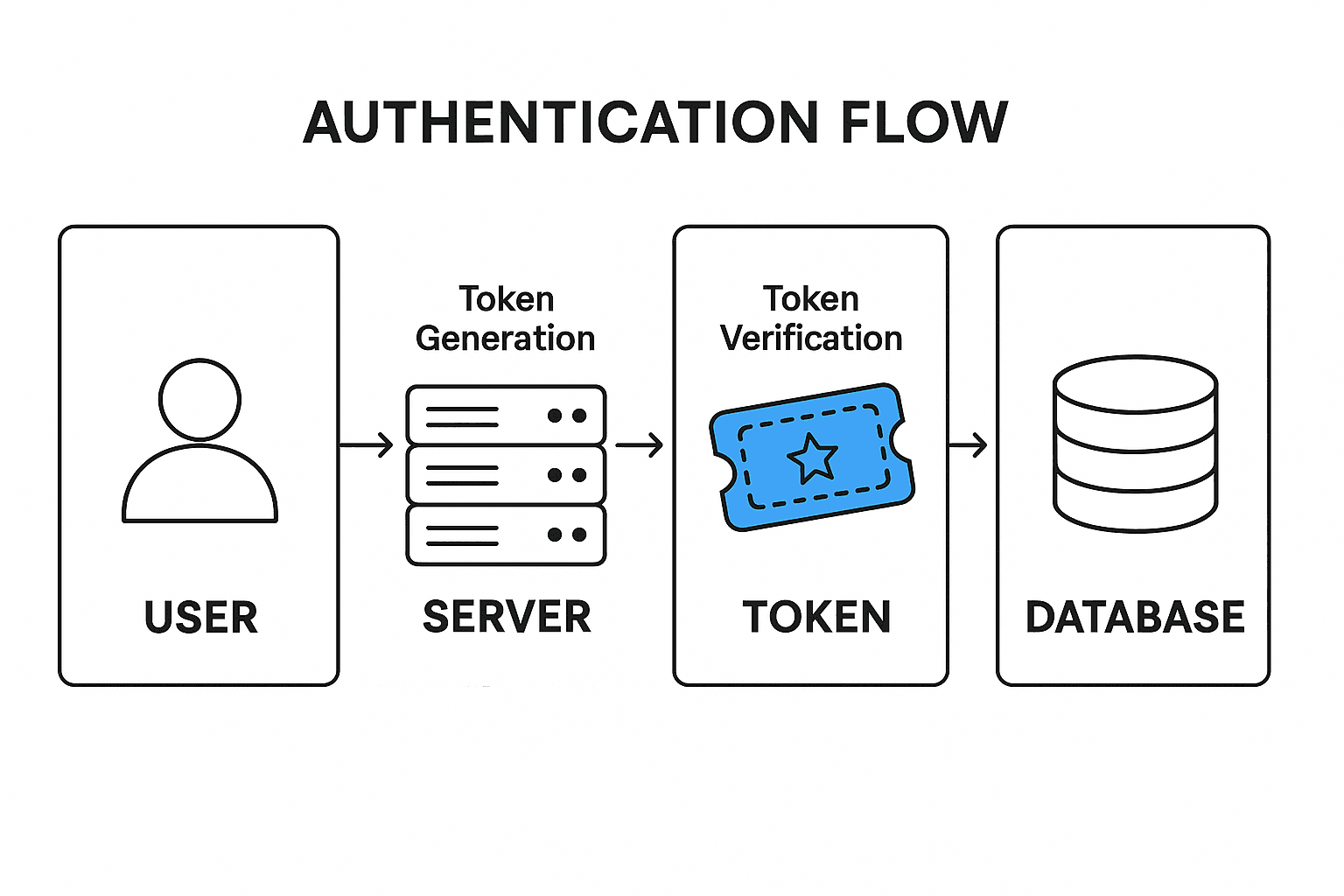

استراتژیهای احراز هویت و مجوز قوی، از جمله هش رمز عبور ایمن و پیکربندی مناسب JWT، برای محافظت از دادههای کاربر ضروری هستند.

متغیرهای محیطی باید برای پیکربندی حساس و مدیریت مخفی و از HTTPS برای انتقال امن داده استفاده شود.

پیادهسازی سیستمهای مدیریت خطای ساختیافته و گزارشگیری کامل، از یکپارچگی برنامه با پنهان کردن اجزای داخلی سیستم محافظت میکند.

امنیت به مدیریت چرخه حیات مستمر نیاز دارد، از جمله نظارت مستمر و تأیید پیکربندی، و پشتیبانی از افشای آسیب پذیری مسئول از طریق مکانیسم های security.txt.

چرا امنیت بیش از هر زمان دیگری اهمیت دارد؟

قبل از پرداختن به جزئیات فنی، بیایید درک کنیم که چرا ایمن سازی برنامه های Node.js حیاتی شده است:

حفاظت از داده ها: برنامه شما احتمالاً اطلاعات حساسی مانند اعتبار کاربر، جزئیات پرداخت و داده های شخصی را کنترل می کند - طلای دیجیتال امروزی. کاربران برای محافظت از این اطلاعات به شما اعتماد کرده اند.

الزامات انطباق: مقرراتی مانند GDPR و CCPA در کشورهای مختلف جریمه های قابل توجهی را برای نقض داده ها اعمال می کنند. مطالعات موردی متعددی این پیامدها را مستند می کنند.

تداوم کسب و کار: نقض داده ها می تواند منجر به ضررهای تجاری و عملیاتی قابل توجهی شود. بسته به اندازه برنامه شما، می تواند برای کسب و کار شما فاجعه آمیز باشد و اعتماد مشتری به شرکت شما را از بین ببرد.

افزایش سطح حمله: خطر حملات نصب بسته های مخرب یک نگرانی واقعی است. ممکن است به طور تصادفی بسته هایی را نصب کنید که حاوی بدافزار هستند و به عوامل مخرب اجازه دسترسی به برنامه شما را می دهند.

1. وابستگی های خود را تازه و ایمن نگه دارید

در اکوسیستم npm، هر کسی می تواند بسته ها را در وب سایت npmjs منتشر کند. یک املای اشتباه می تواند شما را به دانلود یک کتابخانه با ظاهر قانونی و غیر واقعی هدایت کند. حتی زمانی که از کتابخانه های صحیح استفاده می کنید، وابستگی آنها می تواند سیستم شما را آلوده کند.

حسابرسی وابستگی منظم

با ممیزی منظم وابستگی های خود شروع کنید:

``` # بررسی آسیبپذیریهای شناخته شده npm ممیزی # رفع خودکار مشکلات در صورت امکان رفع ممیزی npm # برای تجزیه و تحلیل دقیقتر ممیزی npm - سطح حسابرسی متوسط ```استفاده از ابزارهای امنیتی پیشرفته

برای برنامه های سازمانی، از ابزارهای جامع استفاده کنید:

``` # Snyk را در سطح جهانی نصب کنید npm install -g snyk # پروژه خود را تست snyk test # مانیتور پیوسته snyk مانیتور ``استراتژی به روز رسانی وابستگی

یک رویکرد سیستماتیک برای به روز رسانی ایجاد کنید:

{ "scripts": { "security-check": "npm audit && snyk test", "update-check": "npm outdated", "safe-update": "npm update --save" } }

2. احراز هویت و مجوز قوی را اجرا کنید

احراز هویت اولین خط دفاعی شما است - به کاربران امکان دسترسی به پایگاه داده شما را می دهد. مکانیسمهای احراز هویت ضعیف مانند باز کردن قفل درب ورودی هستند.

بهترین روش های امنیت رمز عبور

هرگز رمزهای عبور را در متن ساده ذخیره نکنید. از الگوریتم های هش قوی استفاده کنید:

const bcrypt = require('bcrypt'); // Hash password during registration async function hashPassword(plainPassword) { const saltRounds = 12; // Higher is more secure but slower return await bcrypt.hash(plainPassword, saltRounds); } // Verify password during login async function verifyPassword(plainPassword, hashedPassword) { return await bcrypt.compare(plainPassword, hashedPassword); } اجرای ایمن JWT

توکن های وب JSON برای مدیریت اعتبارنامه محبوب هستند، اما نیاز به پیاده سازی و پیکربندی مناسب دارند. آنها رشته هایی هستند که بر اساس راز شما هش شده اند، اما می توانند خطرناک باشند زیرا هر کسی می تواند آنچه را که در آنها ذخیره شده است بخواند. اجرای صحیح ضروری است:

const jwt = require('jsonwebtoken'); const crypto = require('crypto'); // Generate a secure secret (do this once and store securely) const JWT_SECRET = process.env.JWT_SECRET || crypto.randomBytes(64).toString('hex'); // Create token with expiration function createToken(userId) { return jwt.sign( { userId, timestamp: Date.now() }, JWT_SECRET, { expiresIn: '1h', issuer: 'your-app-name', audience: 'your-app-users' } ); }

3. اعتبار سنجی و پاکسازی ورودی

"هرگز به ورودی کاربر اعتماد نکنید" یک جمله معروف در میان توسعه دهندگان است. شما همیشه باید تمام داده ها را از منابع خارجی، به ویژه ورودی کاربر، تأیید و پاکسازی کنید.

استفاده از Zod برای اعتبار سنجی طرحواره

Zod یک رویکرد مدرن و اولین تایپ اسکریپت برای اعتبارسنجی با ایمنی نوع بهتر ارائه می دهد. Zod یک کتابخانه اعتبار سنجی اول نوع اسکریپت است. با استفاده از Zod، میتوانید طرحوارهها را برای اعتبارسنجی دادهها، از یک رشته ساده تا یک شی تودرتو پیچیده، تعریف کنید.

4. Rate Limiting و DDoS Protection

کاربران می توانند از نقاط پایانی خاصی سوء استفاده کنند، که ممکن است اجرای آنها پرهزینه باشد. شما می توانید برای محافظت از برنامه خود در برابر سوء استفاده و جلوگیری از بیش از حد بودجه، محدودیت نرخ را اعمال کنید.

const rateLimit = require('express-rate-limit'); const slowDown = require('express-slow-down'); // General rate limiting const generalLimiter = rateLimit({ windowMs: 15 * 60 * 1000, // 15 minutes max: 100, // Limit each IP to 100 requests per windowMs message: { error: 'Too many requests from this IP, please try again later' }, standardHeaders: true, legacyHeaders: false, });به طور مشابه، می توانید محدودیت های نرخ دیگری را برای احراز هویت و مسیرها ایجاد کنید، مانند بارگذاری تصویر یا اجرای الگوریتم های گران قیمت.

5. پیکربندی محیط و مدیریت اسرار

برنامه شما ممکن است از خدمات یا اسرار مختلفی استفاده کند که باید محرمانه بماند، مانند اعتبار پایگاه داده. شما نمی خواهید به پایگاه داده خود دسترسی غیرمجاز داشته باشید.

هنگام یادگیری توسعه، توسعه دهندگان اغلب اسرار کد سخت را در کد خود دارند. این برای تولید بسیار خطرناک است، زیرا با رشد برنامه شما، ممکن است کد شما در اثر هر اتفاق ناگواری به بیرون درز کند. اگر اسرار شما فاش شود، می توانند دسترسی مستقیم به سیستم شما را فراهم کنند.

همیشه اطلاعات حساس را از پایگاه کد خود دور نگه دارید:

// Never do this const dbPassword = 'mySecretPassword123'; const apiKey = 'sk-1234567890abcdef'; // Use environment variables const dbPassword = process.env.DB_PASSWORD; const apiKey = process.env.API_KEY; // Validate required environment variables function validateEnvironment() { const required = ['DB_PASSWORD', 'JWT_SECRET', 'API_KEY']; const missing = required.filter(key => !process.env[key]); if (missing.length > 0) { console.error('Missing required environment variables:', missing); process.exit(1); } } validateEnvironment(); 6. کیفیت کد و بهترین شیوه ها: کد بد در مقابل کد خوب

نوشتن کد ایمن فقط در مورد پیاده سازی ویژگی های امنیتی نیست، بلکه نوشتن کد تمیز و قابل نگهداری است که احتمال معرفی آسیب پذیری ها را کاهش می دهد. شیوههای کدنویسی ضعیف اغلب حفرههای امنیتی ایجاد میکنند که مهاجمان میتوانند از آنها سوء استفاده کنند، در حالی که شیوههای خوب به طور ذاتی وضعیت امنیتی برنامه شما را تقویت میکنند.

چرا کیفیت کد برای امنیت مهم است؟

زمانی که توسعه دهندگان کدهای شلخته یا غیرقابل نگهداری می نویسند، ناخواسته آسیب پذیری ایجاد می کنند. اجرای سریع، مدیریت ضعیف خطا، و مسیرهای منطقی نامشخص به ضعف های امنیتی کمک می کند. رابطه بین کیفیت کد و امنیت قوی تر از آن چیزی است که بیشتر توسعه دهندگان می دانند.

برنامه های کاربردی جاوا اسکریپت مدرن به رویکردهای منظم برای عملیات ناهمزمان، مدیریت خطا و مدیریت منابع نیاز دارند. هر یک از این زمینه ها فرصت هایی را برای بهبودهای امنیتی و بلایای امنیتی ارائه می دهد.

Async/Await vs Promises: More Than Just Syntax

انتخاب بین زنجیرههای async/wait و سنتی فقط مربوط به خوانایی نیست، بلکه در مورد امنیت و قابلیت اطمینان است. زنجیرههای Promise محدودههای تودرتو پیچیده را ایجاد میکنند که در آن متغیرها تعریف نشده میشوند، که منجر به خطاهای زمان اجرا میشود که اطلاعات حساس را آشکار میکند یا حالتهای برنامه غیرمنتظره ایجاد میکند.

مشکل با Promise Chains: زنجیرههای Promise اغلب از مشکلات حوزه رنج میبرند که در آن متغیرهای اعلام شده در یک بلوک .then() در بلوکهای بعدی در دسترس نیستند. این منجر به خطاهای مرجع، رفتار تعریف نشده و حفره های امنیتی بالقوه می شود که در آن حالت های خطا به درستی مدیریت نمی شوند.

// Scope issues and poor error handling function getUserData(userId) { return db.users.findById(userId) .then(user => { return db.profiles.findByUserId(user.id); }) .then(profile => { return { user: user, profile }; // ReferenceError: user is not defined }) .catch(error => { console.log(error); // Poor error handling }); }مزایای Async/Await: Async/await دامنه متغیر دقیقتری، مدیریت بهتر خطا و جریان اجرای قابل پیشبینیتر را ارائه میدهد. این احتمال بهره برداری از حالت های تعریف نشده را کاهش می دهد.

async function getUserData(userId) { try { const user = await db.users.findById(userId); const profile = await db.profiles.findByUserId(user.id); return { user, profile }; } catch (error) { logger.error('User data retrieval failed', { userId, error: error.message }); throw new Error('Unable to retrieve user information'); } } امنیت پایگاه داده از طریق الگوهای بهتر

تعاملات پایگاه داده یکی از حیاتی ترین حوزه هایی است که کیفیت کد تأثیر مستقیمی بر امنیت دارد. الحاق رشته ها در کوئری ها یک مثال کلاسیک از چگونگی ایجاد آسیب پذیری های شدید در شیوه های کدگذاری ضعیف است.

مشکل تزریق SQL: زمانی که توسعه دهندگان ورودی کاربر را مستقیماً به پرس و جوهای SQL متصل می کنند، فرصت هایی را برای حملات تزریق SQL ایجاد می کنند. این فقط یک نگرانی تئوری نیست، بلکه یکی از رایج ترین بردارهای حمله برای برنامه های کاربردی وب است.

فراتر از تزریق SQL: حتی در هنگام استفاده از ORM، الگوهای ضعیف مانند جهنم بازگشت به تماس، اجرای مدیریت تراکنش مناسب را چالش برانگیز می کند، که منجر به ناهماهنگی داده ها و شرایط بالقوه مسابقه می شود که مهاجمان می توانند از آن سوء استفاده کنند.

// Secure parameterized query const query = 'SELECT * FROM users WHERE email = $1'; const result = await db.query(query, [email]); مدیریت خطا: مرز امنیتی

مدیریت خطا جایی است که بسیاری از برنامه ها اطلاعات حساس را درز می کنند. مدیریت ضعیف خطا فقط تجربیات بدی را برای کاربر ایجاد نمی کند، بلکه اطلاعات شناسایی ارزشمندی را در مورد قسمت های داخلی سیستم شما در اختیار مهاجمان قرار می دهد.

نشت اطلاعات از طریق خطاها: هنگامی که برنامهها ردپای پشته، پیامهای خطای پایگاه داده یا جزئیات سیستم داخلی را از طریق پاسخهای خطا افشا میکنند، بینشهای ارزشمندی را در مورد معماری سیستم، ساختار فایلها و آسیبپذیریهای احتمالی در اختیار مهاجمان قرار میدهند.

خطاهای خاموش: از سوی دیگر، نادیده گرفتن بیصدا خطاها میتواند رخدادهای امنیتی را پنهان کند و تشخیص حملات مداوم یا آسیبهای سیستم را غیرممکن کند.

مرزهای خطای مناسب: مدیریت خوب خطا، مرزهای واضحی را بین اطلاعات سیستم داخلی و پاسخ های خطای خارجی ایجاد می کند. اطلاعات دقیق را برای توسعه دهندگان ثبت می کند و در عین حال پیام های ایمن و عمومی را به کاربران ارائه می دهد.

مدیریت پیکربندی به عنوان یک لایه امنیتی

نحوه مدیریت پیکربندی و متغیرهای محیطی به طور مستقیم بر امنیت برنامه شما تأثیر می گذارد. اسرار رمزگذاری شده، اعتبار سنجی از دست رفته و الگوهای پیکربندی ضعیف، آسیبپذیریهایی را ایجاد میکنند که در طول چرخه عمر برنامه باقی میمانند.

مشکل مخفی کدگذاری شده: اعتبارنامه هاردکد شده و کلیدهای API در کد منبع یکی از خطرناک ترین آنتی الگوهای امنیتی است. این اسرار اغلب به سیستمهای کنترل نسخه ختم میشوند، بین تیمها به اشتراک گذاشته میشوند و چرخش بدون تغییر کد غیرممکن میشوند.

اعتبار سنجی متغیر محیطی: صرفاً استفاده از متغیرهای محیطی کافی نیست. شما باید تأیید کنید که متغیرهای مورد نیاز وجود دارند و حاوی مقادیر مناسب هستند. عدم تأیید اعتبار می تواند باعث شود برنامه ها در حالت های ناامن شروع به کار کنند یا به طور غیرقابل پیش بینی با شکست مواجه شوند.

الگوهای معماری و امنیت

نحوه ساختار کد برنامه خود بر سهولت اجرای و حفظ اقدامات امنیتی تأثیر می گذارد. کنترلکنندههای مسیر یکپارچه که اعتبارسنجی، منطق تجاری و دسترسی به دادهها را با هم ترکیب میکنند، اعمال کنترلهای امنیتی را بهطور مداوم دشوار میکنند.

جداسازی نگرانی ها: وقتی منطق اعتبارسنجی با منطق تجاری و دسترسی به داده ها مخلوط می شود، دور زدن تصادفی بررسی های امنیتی آسان می شود. جداسازی واضح کنترل های امنیتی را قابل مشاهده تر و قابل نگهداری تر می کند.

الگوهای میانافزار: خطوط لوله میانافزار با ساختار خوب تضمین میکنند که بررسیهای امنیتی به طور مداوم در سراسر برنامه شما اعمال میشوند. آنها همچنین ممیزی و آزمایش کنترل های امنیتی را آسان تر می کنند.

مدیریت منابع و انکار خدمات

مدیریت ضعیف منابع می تواند منجر به مشکلات عملکرد و ایجاد فرصت هایی برای حملات انکار سرویس شود. نشت حافظه، اتصالات بسته نشده و کش های نامحدود نشان دهنده بردارهای حمله بالقوه است.

حملات مبتنی بر حافظه: مهاجمان میتوانند از برنامههایی با مدیریت ضعیف حافظه با راهاندازی نشت حافظه یا ایجاد تخصیص بیش از حد حافظه، که میتواند منجر به خرابی برنامه یا بیثباتی سرور شود، از برنامههای کاربردی با مدیریت ضعیف سوء استفاده کنند.

Connection Pool Exhaustion: مهاجمانی که باعث فرسودگی منابع می شوند، می توانند برنامه هایی را که به درستی اتصالات پایگاه داده یا تماس های API خارجی را مدیریت نمی کنند، تحت تأثیر قرار دهند.

اثر مرکب اقدامات خوب

هر عمل خوب ممکن است جزئی به نظر برسد، اما آنها برای ایجاد برنامه های کاربردی بسیار امن تر ترکیب می شوند. هنگامی که استفاده مناسب از همگام سازی/انتظار، پرس و جوهای پارامتری، مدیریت جامع خطا، مدیریت پیکربندی ایمن و الگوهای معماری خوب را ترکیب می کنید، چندین لایه دفاعی در برابر بردارهای حمله مختلف ایجاد می کنید.

بینش کلیدی این است که امنیت فقط به افزودن ویژگیهای امنیتی نیست، بلکه در مورد ساخت برنامههایی است که دسترسی به آنها به کشورهای ناامن چالش برانگیز است و نقضهای امنیتی بلافاصله قابل مشاهده هستند.

7. مدیریت خطا و ثبت نام

حتی اگر برنامه شما کاملاً برای شما اجرا شود، ممکن است زمانی که کاربران شروع به استفاده از آن می کنند خراب شود و به طور بالقوه اطلاعات مهمی را برای کاربرانی که نباید به آن دسترسی داشته باشند، نشان دهد. اگر شخصی به داده های حساس برنامه شما دسترسی پیدا کند، این یک کابوس می شود. برای ارائه تجربه کاربری بهتر و به دست آوردن بینش در مورد برنامه خود، باید به طور مداوم ورود به سیستم و مدیریت خطا را پیاده سازی کنید.

می توانید از Winston برای ثبت رویدادها و خطاها استفاده کنید:

const winston = require('winston'); // Configure logging const logger = winston.createLogger({ level: 'info', format: winston.format.combine( winston.format.timestamp(), winston.format.errors({ stack: true }), winston.format.json() ), transports: [ new winston.transports.File({ filename: 'error.log', level: 'error' }), new winston.transports.File({ filename: 'combined.log' }) ] }); // Global error handler app.use((err, req, res, next) => { // Log the error logger.error('Unhandled error', { error: err.message, stack: err.stack, url: req.url, method: req.method, ip: req.ip }); // Don't leak error details in production if (process.env.NODE_ENV === 'production') { res.status(500).json({ error: 'Something went wrong. Please try again later.' }); } else { res.status(500).json({ error: err.message, stack: err.stack }); } }); // Graceful error handling for async routes const asyncHandler = (fn) => (req, res, next) => { Promise.resolve(fn(req, res, next)).catch(next); }; // Usage app.get('/api/users', asyncHandler(async (req, res) => { const users = await User.findAll(); res.json(users); }));پاسخهای خود را به درستی نگه دارید

برای افزایش امنیت، فیلترینگ پاسخ را در سطح کنترلر اجرا کنید. یک پاسخ استاندارد برای موضوعاتی ایجاد کنید که به صراحت در لیست سفید کدام فیلدها باید برای هر نقطه پایانی بازگردانده شوند. این رویکرد شما را مجبور میکند تا در مورد اینکه چه دادههایی از سرور شما خارج میشود به جای اشتراکگذاری تصادفی، عمدی باشید.

8. ایجاد یک مسیر پاک برای گزارش های امنیتی

آخرین اما نه کم اهمیت، آسیب پذیری ها بدون توجه به اینکه چقدر با دقت کدنویسی می کنید از بین خواهند رفت. موضوع اگر نیست، بلکه کی است. وقتی کسی یک مشکل امنیتی را در برنامه شما کشف می کند، آیا می تواند به راحتی به شما دسترسی پیدا کند، یا از این کار صرف نظر می کند و به طور بالقوه آن اطلاعات را به طرف های کمتر دوستانه می فروشد؟

محققان امنیتی و هکرهای اخلاقی وقتی آسیبپذیریها را پیدا میکنند و گزارش میدهند، لطف زیادی به شما میکنند. اینها افراد خوب هستند - آنها به راحتی می توانند از آنچه در بازارهای تاریک می بینند بهره برداری کنند یا بفروشند، اما در عوض، آنها تصمیم می گیرند به شما کمک کنند تا مشکل را حل کنید. حداقل، تماس آنها را با شما آسان کنید.

اینجا جایی است که security.txt وارد می شود. این راهنمای "چگونه به من کمک کنم" برای محققان امنیتی است. این یک قالب ساده و استاندارد است که دقیقاً به مردم میگوید چگونه مسائل امنیتی را به شما گزارش دهند، و در ریشه دامنه شما قرار دارد، جایی که هر کسی میتواند آن را پیدا کند.

زیبایی security.txt در سادگی آن نهفته است. در اینجا مثالی در دنیای واقعی ممکن است شبیه به آن باشد:

Contact: security@yourcompany.com Contact: https://yourcompany.com/security-report Encryption: https://yourcompany.com/pgp-key.asc Preferred-Languages: en, es Policy: https://yourcompany.com/security-policy Expires: 2025-12-31T23:59:59.000Zبیایید این را قطعه قطعه کنیم. فیلد تماس راه نجات شماست – اینگونه است که محققان به شما خواهند رسید. لطفاً توجه داشته باشید که می توانید چندین روش تماس داشته باشید. شاید بخواهید هم یک ایمیل و هم یک فرم وب ارائه دهید و گزینههایی متناسب با اولویتها و حساسیت گزارشهایشان در اختیار افراد قرار دهید.

فراتر از فایل Security.txt اساسی، ایجاد یک صفحه امنیتی اختصاصی در وب سایت خود را در نظر بگیرید. این به شما فضای بیشتری برای توضیح فرآیند خود می دهد، از جمله اینکه محققان چقدر سریع می توانند انتظار پاسخ را داشته باشند، چه اطلاعاتی در یک گزارش آسیب پذیری جامع مورد نیاز است و جدول زمانی افشای شما چگونه به نظر می رسد. برخی از شرکتها حتی برنامههای پاداش باگ یا شناسایی عمومی را برای محققانی که به آنها در بهبود امنیت خود کمک میکنند، ارائه میکنند.

کلید این است که کل فرآیند تا حد امکان بدون اصطکاک باشد. محققان امنیتی افراد پرمشغله ای هستند و اغلب اوقات داوطلبانه خود را برای کمک به تبدیل اینترنت به مکانی امن تر اختصاص می دهند. اگر گزارش یک آسیبپذیری به شما مستلزم پریدن از حلقهها، پر کردن فرمهای پیچیده یا پیمایش بوروکراسی شرکتی باشد، ممکن است به سمت هدف بعدی حرکت کنند.

به یاد داشته باشید، این فقط برای خوب بودن نیست - بلکه در مورد محافظت از کسب و کار شما است. یک آسیب پذیری گزارش شده از طریق کانال های مناسب به شما زمان می دهد تا قبل از سوء استفاده آن را برطرف کنید. آسیب پذیری کشف شده توسط بازیگران مخرب هیچ هشداری به شما نمی دهد. انتخاب بسیار ساده است.

چک لیست امنیتی برای تولید

در اینجا یک چک لیست امنیتی قبل از استقرار وجود دارد تا اطمینان حاصل شود که همه پایه ها را پوشش داده اید:

همه وابستگی ها به روز و حسابرسی شده اند

هدرهای امنیتی به درستی پیکربندی شده اند

اعتبار سنجی ورودی برای تمام نقاط پایانی اجرا می شود

احراز هویت و مجوز به درستی اجرا می شود

محدودیت نرخ پیکربندی شده است

داده های حساس به درستی رمزگذاری شده اند

از متغیرهای محیطی برای اسرار استفاده می شود

رسیدگی به خطا اطلاعات حساس را درز نمی کند

HTTPS اجرا می شود

ثبت و نظارت پیکربندی شده است

پرس و جوهای پایگاه داده از عبارات پارامتری استفاده می کنند

محدودیت های آپلود فایل وجود دارد

CORS به درستی پیکربندی شده است

نتیجه گیری

یک سیستم امنیتی Node.js درجه تولید به لایههای حفاظتی متعددی از جمله ممیزی، اعتبارسنجی، احراز هویت، مدیریت خطا و پیکربندیهای ایمن نیاز دارد. این بهترین شیوهها به سازمانها کمک میکند تا آسیبپذیریها را به حداقل برسانند و در عین حال انعطافپذیری برنامهها را در درازمدت حفظ کنند.

خبرکاو

ارسال نظر