خبرکاو - جستجوگر هوشمند اخبار و مطالب

سرخط خبر ها

جشن انجمن منتقدان؛ عیارسنجی فارغ از سیاست و فشار/ فرصتی برای داوری بیشتاب و عمیق

خبرکاو :به گزارش خبرگزاری خبرآنلاین، علی ورامینی روزنامهنگار و منتقد درباره اهمیت و تاثیرگذاری جشن انجمن منتقدان و نویسندگان سینمای ایران گفت: در سالهای اخیر تحرکات رو به جلو و مثبتی از سمت صنف اتفاق افتاده و اگر با این اتفاق ...

جديدترين اخبار

-

خواکین فینیکس از تشویق ۵ دقیقهای در کن به گریه افتاد

خواکین فینیکس از تشویق ۵ دقیقهای در کن به گریه افتاد

خبرکاو:به گزارش خبرگزاری خبرآنلاین، «ادینگتون»، فیلم وسترنی که در دنیای معاصر و در زمان کووید اتفاق میافتد و سازندهاش آری آستر است، با بازی خواکین فینیکس، اما استون، آستین باتلر و پدرو پاسکال در مراسم افتتاحیه جشنواره فیلم کن در روز جمعه، از تماشاگران ۵ دقیقه تشویق ایستاده گرفت.به گزارش خبرگزاری مهر به نقل از ورایتی، این ...

-

اعلام فیلم های سینمایی راهیافته به مرحله نهایی هجدهمین جشنواره بینالمللی فیلم مقاومت

اعلام فیلم های سینمایی راهیافته به مرحله نهایی هجدهمین جشنواره بینالمللی فیلم مقاومت

خبرکاو:به گزارش خبرگزاری خبرآنلاین از روابطعمومی هجدهمین جشنواره بین المللی فیلم مقاومت و بر اساس اعلام دبیرخانه این جشنواره، در بخش سینمایی بلند آثاری چون «صبح اعدام» به کارگردانی بهروز افخمی، «احمد» به کارگردانی امیرعباس ربیعی، «آپاراتچی» به کارگردانی قربانعلی طاهرفر، «آسمان غرب» به کارگردانی محمد عسگری، «آن دو» به کارگردانی مرتضی رحیمی، «بازی خونی» ...

-

دعوت فریدزاده به همافزایی ملی برای حمایت از استعدادهای جوان/ برگزیدگان معرفی شدند

دعوت فریدزاده به همافزایی ملی برای حمایت از استعدادهای جوان/ برگزیدگان معرفی شدند

خبرکاو:به گزارش خبرگزاری خبرآنلاین ، در این آیین، رائد فریدزاده رئیس سازمان سینمایی در سخنانی با گرامیداشت یاد و خاطره شهدای خدمت و توجه ویژه آیتالله آلهاشم به فرهنگ تبریز گفت: وقتی این شور و شعف و انگیزه را در بین جوانان این خطه میبینم، بسیار امیدوار میشوم. در عین حال، این رویداد با همه ...

-

«اقتباس و سینما» با حضور فرزاد موتمن

«اقتباس و سینما» با حضور فرزاد موتمن

خبرکاو:به گزارش خبرگزاری خبرآنلاین، جدیدترین قسمت از برنامه سینمایی «هفت»، روز جمعه ۲۶ اردیبهشتماه از ساعت ۲۲ به آنتن شبکه نمایش میرود. میز پرونده ویژه این قسمت از برنامه با حضور فرزاد موتمن به موضوع «اقتباس و سینما» اختصاص دارد. در میز سینمای ایران آرش خوشخو و رضا صدیق در حضور دانش اقباشاوی (کارگردان) و مهاجر ...

-

ترانه علیدوستی در جشنواره کن/ عکس

ترانه علیدوستی در جشنواره کن/ عکس

خبرکاو:به گزارش خبرگزاری خبرآنلاین، ترانه علیدوستی متولد بیست و دوم دی ماه ۱۳۶۲ در شهر تهران است. در نوجوانی دو سال در هنرستان موسیقی تحصیل کرده است. در دوره دبیرستان در رشته علوم تجربی مشغول تحصیل بوده است که بخاطر علاقه به بازیگری در کلاس های بازیگری امین تارخ ثبت نام می کند.علیدوستی در اولین ...

-

مبانی Node.js Streams

مبانی Node.js Streams

خبرکاو: Node.js ماهیت ناهمزمان و رویداد محور است. در نتیجه، در انجام وظایف محدود به I/O بسیار خوب است. اگر روی برنامهای کار میکنید که عملیات I/O را انجام میدهد، میتوانید از جریانهای موجود در Node.js استفاده کنید. بنابراین، بیایید جریانها را با جزئیات بررسی کنیم و بفهمیم که چگونه میتوانند I/O را سادهسازی کنند. ...

-

«جف گلد بلوم» بازیگر پرفروش هالیوود/ عکس

«جف گلد بلوم» بازیگر پرفروش هالیوود/ عکس

خبرکاو:به گزارش خبرگزاری خبرآنلاین، جف گلدبلوم در ۲۲ اکتبر ۱۹۵۲ در وست هومستد، پنسیلوانیا، ایالات متحده به دنیا آمد. او در خانوادهای یهودی با ریشههای روس و اتریشی-مجارستانی بزرگ شد.خانواده به گزارش فرادید، پدرش، هارولد لئونارد گلدبلوم (۱۹۲۰-۱۹۸۳)، پزشک و سرگرد ارتش آمریکا در جنگ جهانی دوم بود. مادرش، شرلی جین، مجری برنامههای رادیویی بود. ...

-

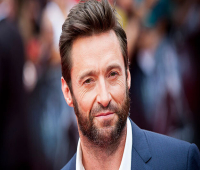

«هیو جکمن» گرگی با پنجههای فولادی/ عکس

«هیو جکمن» گرگی با پنجههای فولادی/ عکس

خبرکاو: به گزارش خبرگزاری خبرآنلاین، هیو مایکل جکمن در ۱۲ اکتبر ۱۹۶۸ در سیدنی، نیو ساوت ولز، استرالیا به دنیا آمد. او کوچکترین فرزند از پنج فرزند کریستوفر جان جکمن و گریس مکنیل، مهاجران انگلیسی، بود.خانواده: والدین هیو زمانی که او هشتساله بود از هم جدا شدند و مادرش به انگلستان بازگشت. هیو و خواهر و برادرهایش ...

-

به نقش زنان در سینما بیش از پیش میپردازیم/ اقتصاد فیلم کوتاه بسیار ضعیف است

به نقش زنان در سینما بیش از پیش میپردازیم/ اقتصاد فیلم کوتاه بسیار ضعیف است

خبرکاو:مهسا بهادری: هر سال شمار زیادی از دانشآموختگان رشته کارگردانی وارد فضایی میشوند که نه بازار مشخصی برای جذب آنها تعریف شده و نه زیرساختی پایدار برای فعالیت مستقلشان مهیا است. سینمای کوتاه، در غیاب چرخه اقتصادی منسجم، بیش از هر زمان دیگری نیازمند حمایتهای مادی، معنوی و ساختاری است؛ اما پرسش اساسی اینجاست که ...

-

چرا اتوماسیون شما به تصمیم گیری هوش مصنوعی نیاز دارد (و نحوه ارائه ورد افزار)

چرا اتوماسیون شما به تصمیم گیری هوش مصنوعی نیاز دارد (و نحوه ارائه ورد افزار)

خبرکاو:همه ما جادوی پلتفرم های اتوماسیون سنتی مانند Zapier و IFTTT را تجربه کرده ایم. آنها در اتصال برنامهها و خودکارسازی توالیهای ساده «اگر این، پس آن» عالی هستند: ارسال فرم جدید یک ردیف صفحهگسترده ایجاد میکند، ایمیل دریافتی هشدار Slack را راهاندازی میکند. ساده، موثر و صرفه جویی در زمان برای کارهای اساسی. اما ...

-

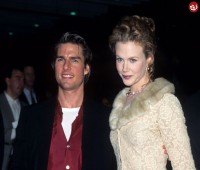

عکسی کمتر دیده شده از نیکول کیدمن در کنار همسر سابقاش

عکسی کمتر دیده شده از نیکول کیدمن در کنار همسر سابقاش

خبرکاو:به گزارش خبرگزاری خبرآنلاین به نقل از فرادید، در ادامه تصاویری کمتر دیده شده از شکل و شمایل نیکول کیدمن را در کنار همسر سابق اش تام کروز خواهید دید.دیگر اخبارگلهها در مراسم خاکسپاری صدرالدین حجازی چه بود؟ بیشتر بخوانید«ناتورِ دشت» قربانی دلهرههای بی دلیل ۲۴۴۵۷ ...

-

اقتباس سینمایی؛ راه نجات سینمای جنگ/ بدون جهان داستانی، اقتباس ناقص میماند

اقتباس سینمایی؛ راه نجات سینمای جنگ/ بدون جهان داستانی، اقتباس ناقص میماند

خبرکاو:به گزارش خبرگزاری خبرآنلاین از پایگاه اطلاعرسانی نهاد کتابخانههای عمومی کشور؛ محفل ادبی «اقتباس سینمایی از ادبیات داستانی» عصر امروز ۲۲ اردیبهشتماه، در غرفه اصلی نهاد در سی و ششمین نمایشگاه بینالمللی کتاب تهران با حضور احمد دهقان نویسنده و مهرداد غفارزاده نویسنده و کارگردان برگزار شد.دهقان در این نشست توضیح داد: داستانی میتواند خواننده ...

-

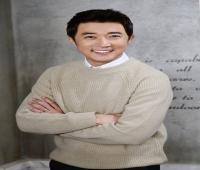

«جائه ووک»؛ زندگی و کارهای خواننده کرهای / عکس

«جائه ووک»؛ زندگی و کارهای خواننده کرهای / عکس

خبرکاو:به گزارش خبرگزاری خبرآنلاین، آن جائه ووک در ۱۲ سپتامبر ۱۹۷۱ در محله دونامدونگ، سئول، کره جنوبی به دنیا آمد. او در مؤسسه هنرهای سئول در رشته تئاتر تحصیل کرد و در سال ۱۹۹۴ فارغالتحصیل شد. در همان سال، با بازی در درام تلویزیونی «آواز پرنده نابینا» وارد دنیای بازیگری شد.آغاز شهرت و موفقیتهای حرفهای به ...

-

کاپولا یک هتل سینمایی راه انداخت/ لذت اقامت در سوئیت خالق «پدرخوانده»

کاپولا یک هتل سینمایی راه انداخت/ لذت اقامت در سوئیت خالق «پدرخوانده»

خبرکاو:به گزارش خبرگزاری خبرآنلاین،فرانسیس فورد کاپولا در حالی که مشغول ساخت فیلم حماسی مستقل خود «مگالوپولیس» در حومه آتلانتا بود، بی سر و صدا روی یک پروژه خلاقانه غیرمعمول دیگر هم کار میکرد.به گزارش خبرگزاری مهر به نقل از هالیوود ریپورتر، وی در زمان استراحت خود، یک مسافرخانه قدیمی کنار جادهای را خرید و یک فضای ترکیبی ...

-

میشل ویلیامز؛ از بازیگری سریال تا نامزدی اسکار/ عکس

میشل ویلیامز؛ از بازیگری سریال تا نامزدی اسکار/ عکس

خبرکاو:به گزارش خبرگزاری خبرآنلاین، میشل اینگرِد ویلیامز (Michelle Ingrid Williams) در تاریخ ۹ سپتامبر ۱۹۸۰ در کالیسپل، مونتانا، ایالات متحده، به دنیا آمد.دوران کودکی و خانواده به گزارش فرادید، میشل ویلیامز در ایالت مونتانا متولد شد و از کودکی به بازیگری علاقهمند بود. پدرش "لری ویلیامز"، یک معاملهگر بازار بورس و نامزد سابق سنا، و مادرش "کارلا" یک ...

-

تصاویر؛ عکس های شخصی، زندگی خصوصی و بیوگرافی زک افرون

تصاویر؛ عکس های شخصی، زندگی خصوصی و بیوگرافی زک افرون

خبرکاو:به گزارش خبرگزاری خبرآنلاین، زکریا دیوید الیاس افرون (Zachary David Alexander Efron) در تاریخ ۱۸ اکتبر ۱۹۸۷ در سان لوئیس اوبیسپو، کالیفرنیا، ایالات متحده، به دنیا آمد.دوران کودکی و خانواده زک افرون در یک خانواده معمولی در سان لوئیس اوبیسپو، کالیفرنیا به دنیا آمد. مادرش، دافنه، معلم و پدرش، دیوید، مهندس بود. او یک برادر کوچکتر به نام دیلن دارد. ...

-

جشنواره فیلم کارلووی واری رئیسش را از دست داد

جشنواره فیلم کارلووی واری رئیسش را از دست داد

خبرکاو:به گزارش خبرگزاری خبرآنلاین، ییرژی بارتوشکا یکی از تأثیرگذارترین چهرههای سینمای چک و رئیس دیرینه جشنواره بینالمللی فیلم کارلووی واری، در ۷۸ سالگی از دنیا رفت.به گزارش خبرگزاری مهر به نقل از پراگ مورنینگ، درگذشت بارتوشکا پایان یک دوره برای سینمای چک است. وی به عنوان چهره جشنواره بینالمللی فیلم کارلووی واری (KVIFF) در طول نزدیک به سه ...

-

مریلین مونروِ ۱۶ ساله،در کنار همسر اولش

مریلین مونروِ ۱۶ ساله،در کنار همسر اولش

خبرکاو:به گزارش خبرگزاری خبرآنلاین به نقل از فرادید، در ادامه تصویری کمتر دیده شده و جالب ازمریلین مونرو به همراه اولین همسرش، جیمز دوگرتی و در سال ۱۳۲۲ مشاهده می کنید. در این تصویر مونرو ۱۶ ساله و دوگرتی ۲۱ ساله هستند. ۲۴۴۲۴۵بیشتر بخوانیدآخرین اخبار از وضعیت پروژه نهضت ملی مسکن ...

-

کنایه مجری تلویزیون آمریکا به ادعای تغییر نام خلیج فارس

کنایه مجری تلویزیون آمریکا به ادعای تغییر نام خلیج فارس

خبرکاو:به گزارش خبرگزاری خبرآنلاین، جیمی فالن کمدین و مجری تلویزیونی معروف آمریکایی در یک برنامه با اشاره به صحبتهای ترامپ درباره تغییر نام خلیج فارس گفت: «ترامپ گفته یک خبر بزرگ خواهد داشت، یا پنجشنبه یا جمعه و یا دوشنبه! حتی اداره پُست هم میگه میشه یکم محدوده زمانیات را دقیقتر کنی؟ درباره ترامپ خوندم که ...

-

گسترش استارت آپ ها در بازار اروپا

گسترش استارت آپ ها در بازار اروپا

خبرکاو: [محتوای تعبیه شده] از امنیت سایبری و هوافضا گرفته تا سه بعدی مولد، رهبران استارتآپها شرکتهای جاهطلبی را از خاک اروپا گسترش میدهند و بازارهای جهانی را در اختیار میگیرند. در این گفتگو در رویداد StrictlyVC در آتن، ما با سه بنیانگذار در مورد آنچه که لازم است از ایده ای به تاثیر دیگر ...