نحوه تأیید نقض داده

در طول سالها ، TechCrunch به طور گسترده نقض دادهها را پوشش داده است. در واقع، برخی از پرخوانندهترین داستانهای ما از گزارش نقضهای بزرگ دادهها، مانند افشای شیوههای امنیتی نامرغوب در استارتآپهایی که اطلاعات ژنتیکی حساس را در اختیار دارند تا رد ادعاهای حفظ حریم خصوصی توسط یک برنامه پیامرسان محبوب، به دست آمدهاند.

این فقط اطلاعات حساس ما نیست که می تواند آنلاین شود. برخی از نقضهای داده میتوانند حاوی اطلاعاتی باشند که میتوانند منافع عمومی قابل توجهی داشته باشند یا برای محققان بسیار مفید باشند. سال گذشته، یک هکر ناراضی، گزارشهای چت داخلی باند باجافزار پرکار Conti را فاش کرد، و نشت عظیم یک میلیارد سوابق ساکن که از پایگاهداده پلیس شانگهای استخراج شده بود، برخی از شیوههای نظارتی گسترده چین را آشکار کرد.

اما یکی از بزرگترین چالشهای گزارشدهی در مورد نقضهای داده، تأیید صحت دادهها است، نه اینکه کسی سعی کند دادههای جعلی را از مکانهای متفاوت به هم بچسباند تا به خریدارانی بفروشد که عاقلتر نیستند.

تأیید نقض داده ها به شرکت ها و قربانیان کمک می کند تا اقدامات لازم را انجام دهند، به ویژه در مواردی که هیچ یک هنوز از یک حادثه آگاه نیستند. قربانیان هر چه زودتر از نقض اطلاعات مطلع شوند، اقدامات بیشتری می توانند برای محافظت از خود انجام دهند.

نویسنده میکا لی کتابی در مورد کار خود به عنوان یک روزنامه نگار نوشت و مجموعه داده های بزرگ را تأیید و تأیید کرد. لی اخیراً گزیده ای از کتاب خود را منتشر کرد در مورد اینکه چگونه روزنامه نگاران، محققان و فعالان می توانند مجموعه داده های هک شده و افشا شده را تأیید کنند و چگونه یافته ها را تجزیه و تحلیل و تفسیر کنند.

هر نقض داده متفاوت است و به یک رویکرد منحصر به فرد برای تعیین اعتبار داده ها نیاز دارد. تأیید صحت نقض داده ها مستلزم استفاده از ابزارها و تکنیک های مختلف و جستجوی سرنخ هایی است که می تواند به شناسایی محل دریافت داده ها کمک کند.

در روح کار لی، ما همچنین میخواستیم چند نمونه از نقضهای دادهای را که در گذشته تأیید کردهایم، و نحوه برخورد با آنها را تحلیل کنیم.

چگونه متوجه شدیم که StockX نقض داده های خود را مخفی می کند که میلیون ها نفر را تحت تأثیر قرار می دهد

آگوست 2019 بود و کاربران بازار فروش کفش کتانی StockX یک ایمیل انبوه دریافت کردند که میگفت باید رمز عبور خود را به دلیل «بهروزرسانیهای سیستم» نامشخص تغییر دهند. اما این درست نبود. چند روز بعد، TechCrunch گزارش داد که StockX هک شده و شخصی میلیونها پرونده مشتری را به سرقت برده است. StockX مجبور شد حقیقت را بپذیرد.

اینکه چگونه هک را تایید کردیم تا حدی شانس بود، اما کار زیادی نیز لازم داشت.

بلافاصله پس از انتشار داستانی مبنی بر اینکه عجیب بود که StockX میلیون ها مشتری خود را مجبور به تغییر رمز عبور بدون اخطار یا توضیح می کند، شخصی با TechCrunch تماس گرفت و ادعا کرد که پایگاه داده حاوی سوابق 6.8 میلیون مشتری StockX را به سرقت برده است.

این شخص بيان کرد که آنها داده های ادعایی را در یک انجمن جرایم سایبری به قیمت 300 دلار می فروختند و موافقت کرد که نمونه ای از داده ها را به TechCrunch ارائه دهد تا بتوانیم ادعای آنها را تأیید کنیم. (در واقع، اگر پست آنلاین هکر را می دیدیم، همچنان با همین وضعیت روبرو می شدیم.)

این شخص 1000 پرونده کاربر StockX به سرقت رفته را به عنوان یک فایل جدا شده با کاما به اشتراک گذاشت که اساساً صفحه گسترده ای از سوابق مشتری در هر خط جدید است. به نظر میرسد که این دادهها حاوی اطلاعات شخصی مشتریان StockX، مانند نام، آدرس ایمیل، و یک کپی از رمز عبور درهم شده مشتری، همراه با سایر اطلاعاتی است که برای StockX منحصر به فرد است، مانند اندازه کفش کاربر، دستگاهی که استفاده میکنند، و مشتری با چه ارزی معامله می کرد.

در این مورد، ما ایدهای داشتیم که دادهها در اصل از کجا آمدهاند و تحت این فرض کار میکنند (مگر اینکه بررسیهای بعدی ما خلاف آن را نشان دهد). در تئوری، تنها افرادی که می دانند آیا این داده ها دقیق هستند یا خیر، کاربرانی هستند که به StockX با داده های خود اعتماد دارند. هرچه تعداد افرادی که معتبر بودن اطلاعات خود را تأیید می کنند بیشتر باشد، احتمال معتبر بودن داده ها بیشتر می شود.

از آنجایی که نمیتوانیم با ورود به سیستم با استفاده از گذرواژه شخص بدون اجازه آنها، از نظر قانونی تحلیل کنیم که آیا یک حساب StockX معتبر است (حتی اگر رمز عبور درهم و غیرقابل استفاده باشد)، TechCrunch مجبور شد با کاربران تماس بگیرد تا مستقیماً از آنها سؤال کند.

از StockX که از کاربر میخواهد رمز عبور StockX خود را بازنشانی کند، با استناد به «بهروزرسانیهای سیستم»." width="500" height="588" srcset="https://techcrunch.com/wp-content/uploads/2024/03/stockx-password-reset-email.jpg 814w, https://techcrunch.com/wp-content/uploads/2024/03/stockx-password-reset-email.jpg?resize=127,150 127w, https://techcrunch.com/wp-content/uploads/2024/03/stockx-password-reset-email.jpg?resize=255,300 255w, https://techcrunch.com/wp-content/uploads/2024/03/stockx-password-reset-email.jpg?resize=768,904 768w, https://techcrunch.com/wp-content/uploads/2024/03/stockx-password-reset-email.jpg?resize=578,680 578w, https://techcrunch.com/wp-content/uploads/2024/03/stockx-password-reset-email.jpg?resize=42,50 42w" sizes="(max-width: 500px) 100vw, 500px">

از StockX که از کاربر میخواهد رمز عبور StockX خود را بازنشانی کند، با استناد به «بهروزرسانیهای سیستم»." width="500" height="588" srcset="https://techcrunch.com/wp-content/uploads/2024/03/stockx-password-reset-email.jpg 814w, https://techcrunch.com/wp-content/uploads/2024/03/stockx-password-reset-email.jpg?resize=127,150 127w, https://techcrunch.com/wp-content/uploads/2024/03/stockx-password-reset-email.jpg?resize=255,300 255w, https://techcrunch.com/wp-content/uploads/2024/03/stockx-password-reset-email.jpg?resize=768,904 768w, https://techcrunch.com/wp-content/uploads/2024/03/stockx-password-reset-email.jpg?resize=578,680 578w, https://techcrunch.com/wp-content/uploads/2024/03/stockx-password-reset-email.jpg?resize=42,50 42w" sizes="(max-width: 500px) 100vw, 500px">ایمیل بازنشانی رمز عبور StockX به مشتریان با استناد به «بهروزرسانیهای سیستم» نامشخص. اعتبار تصویر: عکس فایل.

ما معمولاً افرادی را جستجو میکنیم که میدانیم میتوان سریعاً با آنها تماس گرفت و فوراً پاسخ داد، مثلاً از طریق یک برنامه پیامرسان. اگرچه نقض دادههای StockX فقط شامل آدرسهای ایمیل مشتریان بود، اما این دادهها همچنان مفید بودند زیرا برخی از برنامههای پیامرسان مانند iMessage اپل، آدرس ایمیل را به جای شماره تلفن مجاز میدانند. (اگر شماره تلفنی داشتیم، می توانستیم با ارسال یک پیام متنی با قربانیان احتمالی تماس بگیریم.) به این ترتیب، از یک حساب iMessage استفاده کردیم که با آدرس ایمیل @techcrunch.com تنظیم شده بود تا افرادی که با آنها تماس می گیریم منبع آن را بدانند. این درخواست واقعاً از ما می آید.

از آنجایی که این اولین بار است که مشتریان StockX که ما با آنها تماس گرفتیم در مورد این نقض می شنوند، ارتباط باید واضح، شفاف و توضیحی باشد و گیرندگان به همان اندازه تلاش کنند تا پاسخ دهند.

ما به دهها نفر پیام فرستادیم که آدرس ایمیلشان برای ثبت حساب StockX @icloud.com یا @me.com بود که معمولاً با حسابهای iMessage اپل مرتبط هستند. با استفاده از iMessage، ما همچنین میتوانیم ببینیم که پیامهایی که ارسال میکنیم «تحویل شدهاند» و در برخی موارد بسته به تنظیمات شخص، او میگوید که آیا پیام خوانده شده است.

پیامهایی که برای قربانیان StockX ارسال کردیم شامل کیست ("من یک خبرنگار در TechCrunch هستم") و دلیل تماس ما ("ما اطلاعات شما را در یک نقض اطلاعات هنوز گزارش نشده پیدا کردیم و به کمک شما نیاز داریم. برای تأیید صحت آن تا بتوانیم شرکت و سایر قربانیان را مطلع کنیم. در همان پیام، اطلاعاتی را ارائه کردیم که فقط آنها میتوانستند بدانند، مانند نام کاربری و اندازه کفششان که با همان آدرس ایمیلی که ما پیام میفرستیم مرتبط است. («آیا شما یک کاربر StockX با [نام کاربری] و [اندازه کفش] هستید؟»). ما اطلاعاتی را انتخاب کردیم که به راحتی قابل تایید بود اما هیچ چیز آنقدر حساس نبود که در صورت خواندن توسط شخص دیگری بتواند اطلاعات خصوصی فرد را بیشتر در معرض دید قرار دهد.

با نوشتن پیامها به این روش، ما در حال ایجاد اعتبار برای شخصی هستیم که ممکن است هیچ اطلاعی از ما نداشته باشد، یا در غیر این صورت ممکن است پیام ما را نادیده بگیرد و مشکوک شود که این یک نوع کلاهبرداری است.

ما پیامهای سفارشی مشابهی را برای دهها نفر ارسال کردیم و از بخشی از کسانی که با آنها تماس گرفتیم و با آنها تماس گرفتیم، پاسخ شنیدیم. معمولاً یک حجم نمونه انتخاب شده از حدود ده یا دوازده حساب تأیید شده، داده های معتبر و معتبر را نشان می دهد. هر فردی که به ما پاسخ داد تأیید کرد که اطلاعات آنها دقیق است. TechCrunch یافتهها را به StockX ارائه کرد و این شرکت را بر آن داشت تا با افشای نقض گسترده دادهها در بیانیهای در وبسایت خود، سعی کند از ماجرا جلوتر باشد.

اینکه چگونه متوجه شدیم اطلاعات کاربر 23andMe درز کرده واقعی بود

درست مانند StockX، حادثه امنیتی اخیر 23andMe باعث بازنشانی انبوه گذرواژه در اکتبر 2023 شد. 23andMe دو ماه دیگر طول کشید تا تأیید کند که هکرها اطلاعات پروفایل حساس 6.9 میلیون مشتری 23andMe را مستقیماً از سرورهای آن حذف کرده اند - داده های حدود نیمی از مشتریان 23andMe. .

TechCrunch به سرعت متوجه شد که داده های خراشیده شده 23andMe احتمالا واقعی هستند و با انجام این کار متوجه شد که هکرها بخش هایی از داده های 23andMe را دو ماه قبل در آگوست 2023 منتشر کرده اند. آنچه بعداً مشخص شد که خراش دادن ماه ها زودتر در آوریل 2023 شروع شد، اما 23andMe متوجه نشد تا اینکه بخشهایی از دادههای خراششده در یک سابردیت محبوب در گردش بودند.

اولین نشانههای نقض در 23andMe زمانی آغاز شد که یک هکر نمونهای از یک میلیون سوابق حساب یهودیان اشکنازی و 100000 کاربر چینی تبار که از 23andMe استفاده میکنند در یک انجمن جرایم سایبری منتشر کرد. هکر ادعا کرد که مشخصات 23andMe، سوابق نسب و داده های ژنتیکی خام را برای فروش دارد.

اما مشخص نبود که چگونه داده ها استخراج شده اند یا حتی داده ها واقعی هستند یا خیر. حتی 23andMe در آن زمان بيان کرد که در حال کار برای تأیید صحت دادهها است، تلاشی که تأیید آن چند هفته دیگر طول میکشد.

نمونه یک میلیون رکورد نیز در صفحهگستردهای از دادههای جدا شده با کاما قالببندی شد، که مجموعههایی از رکوردهای مشابه و منظم را نشان میدهد، که هر خط حاوی نمایه کاربر ادعایی 23andMe و برخی از دادههای ژنتیکی آنها است. اطلاعات تماس کاربر وجود نداشت، فقط نام، جنسیت و سال تولد وجود داشت. اما این اطلاعات کافی برای TechCrunch برای تماس با آنها برای تحلیل دقیق بودن اطلاعات آنها نبود.

قالب بندی دقیق داده های 23andMe نشان می دهد که هر رکورد به طور روشمند از سرورهای 23andMe، یک به یک، اما احتمالاً با سرعت بالا و حجم قابل توجهی استخراج شده و در یک فایل واحد سازماندهی شده است. اگر هکر به شبکه 23andMe نفوذ کرده و یک کپی از پایگاه داده کاربران 23andMe را مستقیماً از سرورهای آن "دپو" کند، احتمالاً داده ها در قالب دیگری ارائه می شوند و حاوی اطلاعات اضافی درباره سروری هستند که داده ها در آن ذخیره شده است.

یک چیز بلافاصله از داده ها مشخص شد: هر رکورد کاربر حاوی یک رشته به ظاهر تصادفی 16 کاراکتری از حروف و اعداد است که به عنوان هش شناخته می شود. ما متوجه شدیم که هش به عنوان یک شناسه منحصر به فرد برای هر حساب کاربری 23andMe عمل می کند، اما همچنین به عنوان بخشی از آدرس وب برای نمایه کاربر 23andMe هنگام ورود به سیستم عمل می کند. ما این را برای خودمان با ایجاد یک حساب کاربری جدید 23andMe تحلیل کردیم و به دنبال هش 16 کاراکتری ما در نوار آدرس مرورگر ما.

ما همچنین دریافتیم که بسیاری از افراد در رسانههای اجتماعی توییتها و پستهایی داشتند که پیوندهایی را به صفحات نمایه 23andMe خود به اشتراک میگذاشتند که هر کدام دارای شناسه هش منحصر به فرد کاربر بود. زمانی که سعی کردیم به پیوندها دسترسی پیدا کنیم، توسط یک دیوار ورود به سیستم 23andMe مسدود شدیم، احتمالاً به این دلیل که 23andMe هر نقصی را که برای استخراج مقادیر عظیمی از دادههای حساب مورد سوء استفاده قرار گرفته بود، برطرف کرده بود و تمام پیوندهای اشتراکگذاری عمومی را در این فرآیند از بین برده بود. در این مرحله، ما معتقد بودیم که هشهای کاربر میتوانند مفید باشند اگر بتوانیم هر هش را با دادههای دیگر در اینترنت مطابقت دهیم.

هنگامی که تعداد معدودی هش حساب کاربری 23andMe را به موتورهای جستجو متصل کردیم، نتایج صفحات وب حاوی مجموعهای از دادههای تطبیق اجداد منتشر شده در وبسایتهایی را که توسط علاقهمندان تبارشناسی و اجدادی که تاریخچه خانوادگی خود را مستند میکردند، منتشر کرد.

به عبارت دیگر، برخی از اطلاعات فاش شده تا حدی به صورت آنلاین منتشر شده بود. آیا این می تواند داده های قدیمی باشد که از نقض داده های قبلی منشأ می گیرند؟

یک به یک، هش هایی که ما از داده های لو رفته تحلیل کردیم، کاملاً با داده های منتشر شده در صفحات شجره نامه مطابقت داشت. نکته کلیدی در اینجا این است که دو مجموعه داده تا حدودی متفاوت فرمت شده بودند، اما به اندازه کافی حاوی اطلاعات منحصر به فرد کاربر یکسان بودند - از جمله هش حساب کاربری و داده های ژنتیکی منطبق - که نشان می دهد داده هایی که تحلیل کردیم داده های کاربر 23andMe معتبر بودند.

در این مرحله مشخص بود که 23andMe نشت عظیمی از دادههای مشتریان را تجربه کرده است، اما ما نمیتوانیم به طور قطع مطمئن شویم که این دادههای لو رفته چقدر اخیر یا جدید هستند.

یکی از علاقهمندان به نسبشناسی که وبسایتاش برای جستجوی دادههای فاش شده به آن مراجعه کردیم، به TechCrunch بيان کرد که آنها حدود 5000 خویشاوند را از طریق 23andMe کشف کردهاند که بهدقت در وبسایت او مستند شده است، پس چرا برخی از سوابق فاش شده با دادههای علاقهمندان مطابقت دارند.

نشت ها متوقف نشدند. مجموعه داده دیگری که ظاهراً در مورد چهار میلیون کاربر بریتانیایی 23andMe بود، در روزهای بعد به صورت آنلاین پست شد و ما دوباره روند تأیید خود را تکرار کردیم. مجموعه جدید داده های منتشر شده حاوی تطابق های متعددی با همان داده های منتشر شده قبلی بود. این نیز به نظر میرسد که دادههای کاربر معتبر 23andMe باشد.

و این همان چیزی است که ما گزارش کردیم. تا دسامبر، 23andMe اعتراف کرد که یک نقض بزرگ داده را تجربه کرده است که به انبوهی از داده ها نسبت داده شده است.

23andMe بيان کرد هکرها از دسترسی خود به حدود 14000 حساب 23andMe ربوده شده استفاده کردند تا مقادیر زیادی از حساب کاربری و داده های ژنتیکی دیگر کاربران 23andMe را که ویژگی طراحی شده برای مطابقت با اقوام با DNA مشابه را انتخاب کرده بودند، از بین ببرند.

در حالی که 23andMe تلاش کرد قربانیانی را که حسابهایشان ربوده شده است، مقصر این نفوذ بداند، 23andMe توضیح نداده است که چگونه این دسترسی به دانلود انبوه دادهها از میلیونها حساب کاربری که حسابهایشان هک نشده است، اجازه داده است. 23andMe اکنون با ده ها شکایت دسته جمعی مربوط به اقدامات امنیتی خود قبل از نقض روبرو است.

چگونه تأیید کردیم که ایمیلهای ارتش ایالات متحده از یک ابر دولتی به صورت آنلاین پخش میشوند

گاهی اوقات منبع نقض داده ها - حتی انتشار ناخواسته اطلاعات شخصی - یک فایل قابل اشتراک گذاری مملو از داده های کاربر نیست. گاهی اوقات منبع رخنه در ابر است.

ابر یک اصطلاح فانتزی برای "رایانه شخص دیگری" است که میتوان به صورت آنلاین از هر نقطه از جهان به آن دسترسی داشت. این بدان معناست که شرکتها، سازمانها و دولتها فایلها، ایمیلها و سایر اسناد محل کار خود را در سرورهای بزرگ ذخیرهسازی آنلاین که اغلب توسط تعداد انگشت شماری از غولهای بزرگ فناوری مانند آمازون، گوگل، مایکروسافت و اوراکل اداره میشوند، ذخیره میکنند. و برای مشتریان بسیار حساس خود مانند دولتها و ارتشها، شرکتهای ابری ابرهای جداگانه، تقسیمبندیشده و بسیار مستحکمشده را برای محافظت بیشتر در برابر اختصاصیافتهترین جاسوسها و هکرها ارائه میکنند.

در واقعیت، نقض داده در فضای ابری می تواند به سادگی باقی گذاشتن یک سرور ابری متصل به اینترنت بدون رمز عبور باشد و به هر کسی که در اینترنت است اجازه می دهد به محتوای ذخیره شده در آن دسترسی داشته باشد.

این اتفاق می افتد، و بیشتر از آن چیزی که فکرش را می کنید. مردم در واقع آنها را پیدا می کنند! و برخی از مردم واقعاً در آن خوب هستند.

Anurag Sen یک محقق امنیتی با حسن نیت است که به دلیل کشف داده های حساسی که به اشتباه در اینترنت منتشر شده است، شناخته شده است. او طی سالها با جستوجوی وب برای یافتن ابرهای نشتدار با هدف رفع آنها، تعداد زیادی داده را پیدا کرده است. این چیز خوبی است و ما از او تشکر می کنیم.

در تعطیلات آخر هفته فدرال روز رئیس جمهور در فوریه 2023، سن با TechCrunch تماس گرفت. او چیزی را پیدا کرد که به نظر میرسید محتوای حساس ایمیلهای نظامی ایالات متحده به صورت آنلاین از ابر اختصاصی مایکروسافت برای ارتش ایالات متحده پخش میشد، که طبق همه حسابها باید از امنیت بالایی برخوردار باشد و قفل شود. ریختن داده ها از یک ابر دولتی چیزی نیست که اغلب آن را مشاهده کنید، مانند انفجار آب از سوراخی در یک سد.

اما در واقعیت، شخصی، در جایی (و به نحوی ) رمز عبور را از سرور در این ابر ظاهراً بسیار قوی حذف کرد، به طور مؤثر حفره بزرگی در دفاع این سرور ابری ایجاد کرد و به هر کسی در اینترنت باز اجازه داد تا به صورت دیجیتالی وارد و دادههای داخل آن را تحلیل کند. . این خطای انسانی بود، نه یک هک مخرب.

اگر سن درست میگفت و ثابت میشد که این ایمیلها ایمیلهای واقعی ارتش آمریکا هستند، باید به سرعت حرکت میکردیم تا در اسرع وقت اطمینان حاصل کنیم که نشت داده میشود، از ترس اینکه شخص شرور بتواند به زودی دادهها را پیدا کند.

Sen آدرس IP سرور را به اشتراک گذاشت، رشته ای از اعداد اختصاص داده شده به مکان دیجیتال آن در اینترنت. با استفاده از یک سرویس آنلاین مانند Shodan، که به طور خودکار پایگاههای داده و سرورهایی را که در معرض اینترنت قرار دارند فهرستبندی میکند، شناسایی سریع چند چیز در مورد سرور در معرض آن آسان بود.

اولاً، فهرست Shodan برای آدرس IP تأیید کرد که سرور بر روی ابر Azure مایکروسافت به طور خاص برای مشتریان نظامی ایالات متحده (همچنین به عنوان " usdodeast " شناخته می شود) میزبانی می شود. Shodan همچنین مشخص کرد که چه برنامهای روی سرور درز میکند: یک موتور Elasticsearch که اغلب برای جذب، سازماندهی، تجزیه و تحلیل و تجسم حجم عظیمی از دادهها استفاده میشود.

اگرچه صندوقهای ورودی ارتش ایالات متحده امن بودند، اما به نظر میرسید که پایگاه داده Elasticsearch که وظیفه آنالیز این صندوقها را بر عهده دارد، ناامن بوده و بهطور ناخواسته دادهها را از فضای ابری درز میکند. فهرست Shodan نشان داد که پایگاه داده Elasticsearch حاوی حدود 2.6 ترابایت داده است که معادل ده ها هارد دیسک مملو از ایمیل است. با گفت ن احساس فوریت در ایمن سازی پایگاه داده، داده های داخل پایگاه داده Elasticsearch می توانند از طریق مرورگر وب به سادگی با تایپ آدرس IP سرور قابل دسترسی باشند. همه باید بگوییم که یافتن و دسترسی به این ایمیلهای نظامی توسط هر کسی در اینترنت فوقالعاده آسان بود.

در این مرحله، ما مطمئن شدیم که تقریباً مطمئناً این دادههای ایمیل واقعی ارتش ایالات متحده است که از یک ابر دولتی سرازیر شده است. اما ارتش ایالات متحده بسیار بزرگ است و افشای این امر دشوار خواهد بود، به خصوص در تعطیلات آخر هفته فدرال. با توجه به حساسیت احتمالی دادهها، ما باید سریعاً میفهمیدیم که با چه کسی تماس بگیریم و این را در اولویت خود قرار دهیم - و ایمیلهای حاوی اطلاعات بالقوه حساس را بدون هیچ تضمینی برای دریافت پاسخ در یک صندوق ورودی بدون چهره و بدون هیچ تضمینی برای دریافت پاسخ رها نکنیم.

سن همچنین اسکرینشاتهایی (یادآوری برای مستندسازی یافتههای شما!) ارائه کرد که ایمیلهای افشا شده ارسالشده از تعدادی از دامنههای ایمیل ارتش ایالات متحده را نشان میداد.

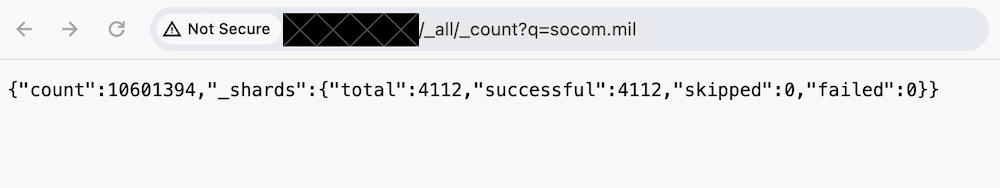

از آنجایی که دادههای Elasticsearch از طریق مرورگر وب قابل دسترسی هستند، دادههای داخل را میتوان به روشهای مختلفی جستجو و تجسم کرد. این می تواند به زمینه سازی داده هایی که با آنها سر و کار دارید کمک کند و نکاتی در مورد مالکیت بالقوه آن ارائه دهد.

که 10 میلیون رکورد را در پایگاه داده نشان می دهد که عبارت "socom.mil" را در ورودی نشان می دهد و به ما این امکان را می دهد که تعداد ایمیل ها را بدون دیدن محتویات تعیین کنیم." width="1000" height="188" srcset="https://techcrunch.com/wp-content/uploads/2024/03/socom-email-count-elasticsearch.jpg 1000w, https://techcrunch.com/wp-content/uploads/2024/03/socom-email-count-elasticsearch.jpg?resize=150,28 150w, https://techcrunch.com/wp-content/uploads/2024/03/socom-email-count-elasticsearch.jpg?resize=300,56 300w, https://techcrunch.com/wp-content/uploads/2024/03/socom-email-count-elasticsearch.jpg?resize=768,144 768w, https://techcrunch.com/wp-content/uploads/2024/03/socom-email-count-elasticsearch.jpg?resize=680,128 680w, https://techcrunch.com/wp-content/uploads/2024/03/socom-email-count-elasticsearch.jpg?resize=50,9 50w" sizes="(max-width: 1000px) 100vw, 1000px">

که 10 میلیون رکورد را در پایگاه داده نشان می دهد که عبارت "socom.mil" را در ورودی نشان می دهد و به ما این امکان را می دهد که تعداد ایمیل ها را بدون دیدن محتویات تعیین کنیم." width="1000" height="188" srcset="https://techcrunch.com/wp-content/uploads/2024/03/socom-email-count-elasticsearch.jpg 1000w, https://techcrunch.com/wp-content/uploads/2024/03/socom-email-count-elasticsearch.jpg?resize=150,28 150w, https://techcrunch.com/wp-content/uploads/2024/03/socom-email-count-elasticsearch.jpg?resize=300,56 300w, https://techcrunch.com/wp-content/uploads/2024/03/socom-email-count-elasticsearch.jpg?resize=768,144 768w, https://techcrunch.com/wp-content/uploads/2024/03/socom-email-count-elasticsearch.jpg?resize=680,128 680w, https://techcrunch.com/wp-content/uploads/2024/03/socom-email-count-elasticsearch.jpg?resize=50,9 50w" sizes="(max-width: 1000px) 100vw, 1000px">تصویری که نشان میدهد چگونه از پایگاه داده برای شمارش تعداد ایمیلهای حاوی یک عبارت جستجو، مانند دامنه ایمیل، پرس و جو کردیم. در این مورد، "socom.mil" دامنه ایمیل برای فرماندهی عملیات ویژه ایالات متحده بود. اعتبار تصویر: TechCrunch

برای مثال، بسیاری از اسکرین شاتهایی که Sen به اشتراک گذاشته بود، حاوی ایمیلهای مربوط به @socom.mil یا فرماندهی عملیات ویژه ایالات متحده بود که عملیاتهای نظامی ویژهای را در خارج از کشور انجام میدهد.

ما میخواستیم بدون نگاه کردن به محتویات بالقوه حساس آنها، ببینیم چه تعداد ایمیل در پایگاه داده وجود دارد و از اسکرینشاتها به عنوان نقطه مرجع استفاده کردیم.

با ارسال پرس و جوها به پایگاه داده در مرورگر وب خود، از پارامتر "شمارش" داخلی Elasticsearch برای بازیابی تعداد دفعاتی که یک کلمه کلیدی خاص - در این مورد یک دامنه ایمیل - با پایگاه داده تطبیق داده شده است، استفاده کردیم. با استفاده از این روش شمارش، ما تشخیص دادیم که دامنه ایمیل " socom.mil " در بیش از 10 میلیون ورودی پایگاه داده ارجاع شده است. با این منطق، از آنجایی که SOCOM به طور قابل توجهی تحت تأثیر این نشت قرار گرفت، باید مسئولیت اصلاح پایگاه داده افشا شده را بر عهده بگیرد.

و ما با او تماس گرفتیم. پایگاه داده افشا شده روز بعد ایمن شد و داستان ما به زودی منتشر شد.

یک سال طول کشید تا ارتش ایالات متحده این نقض را فاش کند و حدود 20000 پرسنل نظامی و سایر افراد آسیب دیده را از نشت اطلاعات مطلع کرد. اگرچه دقیقاً مشخص نیست که چگونه پایگاه داده در وهله اول عمومی شد. وزارت دفاع بيان کرد که فروشنده - مایکروسافت، در این مورد - "مشکلاتی را که منجر به قرار گرفتن در معرض قرار گرفته بود، حل کرد" و نشان داد که این نشت به عهده مایکروسافت است. به نوبه خود، مایکروسافت هنوز این حادثه را تایید نکرده است.

برای تماس با این خبرنگار یا به اشتراک گذاری داده های نقض شده یا لو رفته، می توانید از طریق سیگنال و واتس اپ با شماره 1 646-755-8849 یا از طریق ایمیل در تماس باشید. همچنین می توانید فایل ها و اسناد را از طریق SecureDrop ارسال کنید.

ارسال نظر