محققان می گویند ربات های خانگی Ecovacs می توانند برای جاسوسی از صاحبانشان هک شوند

تحقیقات جدید نشان می دهد هکرهای مخرب می توانند کنترل روبات های جاروبرقی و چمن زنی ساخته شده توسط Ecovacs را به دست بگیرند تا با استفاده از دوربین و میکروفون دستگاه ها از صاحبان آنها جاسوسی کنند.

محققان امنیتی دنیس گیز و برلین قرار است در کنفرانس هک Def Con در روز شنبه صحبت کنند و جزئیات تحقیقات خود را در مورد روبات های Ecovacs توضیح دهند. هنگامی که آنها چندین محصول Ecovacs را تجزیه و تحلیل کردند، این دو محقق به تعدادی از مسائل دست یافتند که می توان از آنها برای هک کردن روبات ها از طریق بلوتوث و روشن کردن مخفیانه میکروفون ها و دوربین ها از راه دور سوء استفاده کرد.

Giese در مصاحبه ای قبل از سخنرانی به TechCrunch گفت: "امنیت آنها واقعاً، واقعاً، واقعاً بسیار بد بود."

محققان گفتند که با Ecovacs تماس گرفتند تا آسیبپذیریها را گزارش کنند، اما هرگز از این شرکت پاسخی دریافت نکردند و معتقدند این آسیبپذیریها هنوز برطرف نشدهاند و میتوانند توسط هکرها مورد سوء استفاده قرار گیرند.

Ecovacs به درخواستهای نظر TechCrunch پاسخ نداد.

به گفته محققان، مسئله اصلی این است که آسیبپذیری وجود دارد که به هر کسی که از تلفن استفاده میکند اجازه میدهد تا از فاصله 450 فوتی (حدود 130 متری) از طریق بلوتوث به یک ربات Ecovacs متصل شود و آن را تحویل بگیرد. و هنگامی که هکرها کنترل دستگاه را به دست گرفتند، می توانند از راه دور به آن متصل شوند زیرا خود ربات ها از طریق Wi-Fi به اینترنت متصل هستند.

شما یک محموله ارسال میکنید که یک ثانیه طول میکشد، و سپس به دستگاه ما وصل میشود. پس ، برای مثال، می تواند به یک سرور در اینترنت وصل شود. و از آنجا، ما می توانیم ربات را از راه دور کنترل کنیم. ما میتوانیم اعتبارنامههای Wi-Fi را بخوانیم، میتوانیم همه نقشههای [اتاق ذخیرهشده] را بخوانیم. ما می توانیم، زیرا ما در حال کارکرد سیستم عامل لینوکس ربات هستیم. ما میتوانیم به دوربینها، میکروفونها و هر چیز دیگری دسترسی داشته باشیم.»

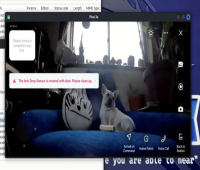

که از طریق دوربین دستگاه هک شده اکوواکس دیده می شود." class="wp-image-2818820" srcset="https://techcrunch.com/wp-content/uploads/2024/08/ecovacs-vulnerabilities-dog.png 1432w, https://techcrunch.com/wp-content/uploads/2024/08/ecovacs-vulnerabilities-dog.png?resize=150,85 150w, https://techcrunch.com/wp-content/uploads/2024/08/ecovacs-vulnerabilities-dog.png?resize=300,170 300w, https://techcrunch.com/wp-content/uploads/2024/08/ecovacs-vulnerabilities-dog.png?resize=768,435 768w, https://techcrunch.com/wp-content/uploads/2024/08/ecovacs-vulnerabilities-dog.png?resize=680,386 680w, https://techcrunch.com/wp-content/uploads/2024/08/ecovacs-vulnerabilities-dog.png?resize=1200,680 1200w, https://techcrunch.com/wp-content/uploads/2024/08/ecovacs-vulnerabilities-dog.png?resize=1280,726 1280w, https://techcrunch.com/wp-content/uploads/2024/08/ecovacs-vulnerabilities-dog.png?resize=430,244 430w, https://techcrunch.com/wp-content/uploads/2024/08/ecovacs-vulnerabilities-dog.png?resize=720,408 720w, https://techcrunch.com/wp-content/uploads/2024/08/ecovacs-vulnerabilities-dog.png?resize=900,510 900w, https://techcrunch.com/wp-content/uploads/2024/08/ecovacs-vulnerabilities-dog.png?resize=800,454 800w" sizes="(max-width: 1432px) 100vw, 1432px">

که از طریق دوربین دستگاه هک شده اکوواکس دیده می شود." class="wp-image-2818820" srcset="https://techcrunch.com/wp-content/uploads/2024/08/ecovacs-vulnerabilities-dog.png 1432w, https://techcrunch.com/wp-content/uploads/2024/08/ecovacs-vulnerabilities-dog.png?resize=150,85 150w, https://techcrunch.com/wp-content/uploads/2024/08/ecovacs-vulnerabilities-dog.png?resize=300,170 300w, https://techcrunch.com/wp-content/uploads/2024/08/ecovacs-vulnerabilities-dog.png?resize=768,435 768w, https://techcrunch.com/wp-content/uploads/2024/08/ecovacs-vulnerabilities-dog.png?resize=680,386 680w, https://techcrunch.com/wp-content/uploads/2024/08/ecovacs-vulnerabilities-dog.png?resize=1200,680 1200w, https://techcrunch.com/wp-content/uploads/2024/08/ecovacs-vulnerabilities-dog.png?resize=1280,726 1280w, https://techcrunch.com/wp-content/uploads/2024/08/ecovacs-vulnerabilities-dog.png?resize=430,244 430w, https://techcrunch.com/wp-content/uploads/2024/08/ecovacs-vulnerabilities-dog.png?resize=720,408 720w, https://techcrunch.com/wp-content/uploads/2024/08/ecovacs-vulnerabilities-dog.png?resize=900,510 900w, https://techcrunch.com/wp-content/uploads/2024/08/ecovacs-vulnerabilities-dog.png?resize=800,454 800w" sizes="(max-width: 1432px) 100vw, 1432px">Giese بيان کرد که رباتهای چمنزن همیشه بلوتوث فعال دارند، در حالی که رباتهای جاروبرقی بلوتوث را به مدت 20 دقیقه در هنگام روشن شدن و یک بار در روز هنگام راهاندازی مجدد خودکار خود فعال میکنند که هک کردن آنها را کمی سختتر میکند.

از آنجایی که اکثر رباتهای جدیدتر Ecovacs حداقل به یک دوربین و یک میکروفون مجهز هستند، زمانی که هکرها کنترل یک ربات آسیبدیده را در دست بگیرند، رباتها میتوانند به جاسوس تبدیل شوند. به گفته محققان، روباتها هیچ چراغ سختافزاری یا هیچ نشانگر دیگری ندارند که به افراد نزدیک هشدار میدهد که دوربینها و میکروفونهایشان روشن است.

Giese گفت، در برخی از مدلها، در تئوری، یک فایل صوتی وجود دارد که هر پنج دقیقه یک بار پخش میشود و او میگوید دوربین روشن است، اما هکرها میتوانند به راحتی فایل را حذف کنند و مخفی بمانند.

اساساً میتوانید فایل را با فایل خالی حذف یا بازنویسی کنید. پس اگر از راه دور به دوربین دسترسی داشته باشید، هشدارها دیگر پخش نمی شوند.

به غیر از خطر هک، Giese و Braelynn گفتند که مشکلات دیگری در دستگاه های Ecovacs پیدا کردند.

آنها از جمله مواردی هستند که میگویند: دادههای ذخیرهشده روی رباتها حتی پس از حذف حساب کاربر روی سرورهای ابری Ecovacs باقی میماند. رمز احراز هویت نیز در فضای ابری باقی میماند و به کسی این امکان را میدهد که پس از حذف حساب کاربری خود به خلاء روبات دسترسی پیدا کند و به طور بالقوه به آنها اجازه میدهد از شخصی که ممکن است ربات را دست دوم خریداری کرده است جاسوسی کند. همچنین، رباتهای چمنزن مکانیزم ضد سرقت دارند که در صورت برداشتن ربات، شخصی را مجبور میکند تا پین را وارد کند، اما این پین به صورت متنی در داخل ماشین چمنزنی ذخیره میشود تا هکر بتواند به راحتی آن را پیدا کند و از آن استفاده کند.

محققان گفتند که وقتی یک ربات Ecovacs به خطر بیفتد، اگر دستگاه در محدوده سایر ربات های Ecovacs قرار گیرد، آن دستگاه ها نیز می توانند هک شوند.

Giese و Braelynn گفتند که آنها دستگاه های زیر را مورد تجزیه و تحلیل قرار داده اند: Ecovacs Deebot 900 Series ، Ecovacs Deebot N8/T8 ، Ecovacs Deebot N9/T9 ، Ecovacs Deebot N10/T10 ، Ecovacs Deebot X1 ، Ecovacs Deebot Xebot Xebot Xebot T20 ، Ecovacs Deebot T20 ، Deebot T20 ، Spybot Airbot Z1، Ecovacs Airbot AVA، و Ecovacs Airbot ANDY.

ارسال نظر