قدرت فهرست کلمات: چرا هر هکر اخلاقی به یکی نیاز دارد

فهرست کلمات جزء اصلی حملات brute-force هستند. بیایید یاد بگیریم که آنها چیست و چگونه از آنها استفاده کنیم.

تصور کنید که یک متخصص امنیتی هستید که در حال انجام تست نفوذ در وب سایت مشتری هستید. وظیفه شما یافتن نقاط ضعف احتمالی در امنیت آنه است. پس از اجرای برخی از اسکن های اولیه، متوجه می شوید که فرم ورود به سیستم آسیب پذیر به نظر می رسد.

فاقد محدودیت نرخ و محافظت از رمز عبور قوی است. پس ، ممکن است بتوانید چندین رمز عبور را بدون قفل شدن امتحان کنید. اینجاست که فهرست کلمات وارد عمل می شود.

به جای حدس زدن رمزهای عبور تصادفی یک به یک، می توانید از فهرست کلمات از پیش ساخته شده استفاده کنید. این فهرست شامل هزاران یا حتی میلیون ها رمز عبور بالقوه خواهد بود.

شما می توانید این فهرست کلمات را با ابزار brute-force مانند Hydra برای انجام یک حمله ترکیب کنید. این ابزار از طریق فهرست کلمات عبور می کند و هر رمز عبور را با فرم ورود آزمایش می کند. بعد از مدتی به یک کبریت زدی. شما به تازگی لاگین را کرک کرده اید.

به عنوان یک هکر اخلاقی، شما مشتری را از سیاست رمز عبور ضعیف مطلع می کنید. سپس می توانید اقدامات امنیتی قوی تری را برای جلوگیری از این سناریو پیشنهاد دهید. اما این نشان میدهد که فهرستهای کلمات تا چه حد میتوانند هنگام بهرهبرداری از سیستمهای لاگین ضعیف، حیاتی باشند.

در این مقاله، فهرستهای کلمات را به طور مفصل تحلیل میکنیم. ما به آنها خواهیم پرداخت و چند مورد استفاده را همراه با چند فهرست کلمات محبوب پوشش خواهیم داد.

فهرست کلمات چیست؟

فهرست کلمات دقیقاً همان چیزی است که به نظر می رسد: فهرست کلمات. در امنیت سایبری، این کلمات نشان دهنده رمز عبور، نام کاربری یا حتی URL است.

فهرست های کلمات می توانند مجموعه های ساده ای از رمزهای عبور رایج مانند "123456" یا "گذرواژه" باشند. یا می توانند فهرست های سفارشی تولید شده برای هدف قرار دادن سیستم های خاص باشند.

تسترهای نفوذ این فهرست کلمات را به ابزارهایی وارد می کنند که به آنها اجازه می دهد چندین ورودی را به سرعت آزمایش کنند. این ابزارها شامل نرم افزارهای شکستن رمز عبور، اسکریپت های brute-forcing یا اسکنر دایرکتوری است. فهرست کلمات به عنوان منبع ورودی عمل می کند، و هر کلمه را در مقابل هدف در تلاش برای یافتن یک مطابقت امتحان می کند.

فهرست کلمات چگونه استفاده می شود؟

بیایید به چند سناریو متداول نگاه کنیم که در آن فهرست کلمات می تواند مفید باشد.

شکستن رمز عبور

یکی از رایج ترین کاربردهای فهرست کلمات، شکستن پسورد است. مهاجمان فهرست کلمات را به ابزارهایی مانند جان چاکدهنده یا Hashcat وارد میکنند. این ابزارها سپس هر کلمه را در برابر هش رمز عبور آزمایش می کنند تا مطابقت پیدا کنند.

بیایید فرض کنیم که یک هکر رمزهای عبور هش شده را از یک پایگاه داده در معرض خطر پیدا می کند. آنها میتوانند از فهرست کلمات استفاده کنند تا آن هشها را به گذرواژههای اصلی برگردانند.

شیوههای امنیتی مدرن رمزهای عبور پیچیده را تشویق میکنند. اما بسیاری از مردم هنوز از رمزهای عبور ضعیف و رایج استفاده می کنند. فهرستهای واژهای از این تمایل انسانی با گنجاندن گذرواژههای متداول استفاده میکنند.

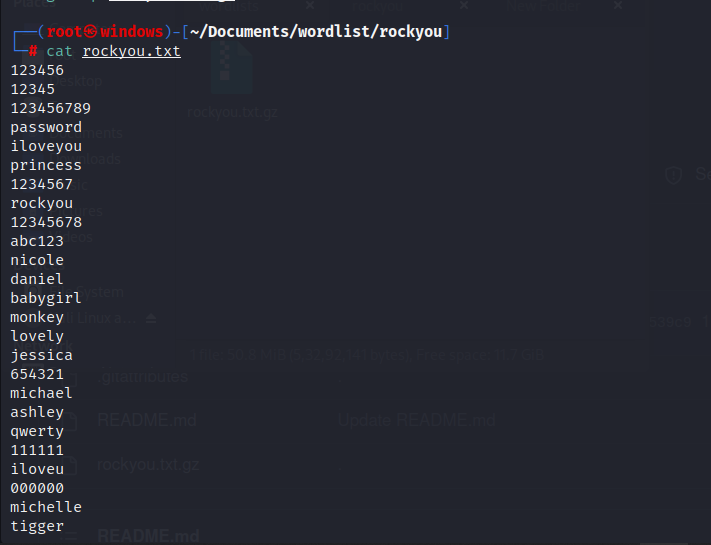

یکی از معروف ترین فهرست های کلمه عبور در جامعه هک، Rockyou.txt است. 14 میلیون رمز عبور دارد که پس از نفوذ به سایت Rockyou.com توسط هکرها جمع آوری شده است. در اینجا فهرست کلمات کامل است .

شمارش نام کاربری

در برخی از سیستم ها، دانستن نام کاربری صحیح نیمی از کار است. هکرها اغلب از فهرست کلمات برای شمارش نام کاربری قبل از اقدام به حمله رمز عبور استفاده می کنند. با ارسال نام های کاربری مختلف به فرم ورود و مشاهده پاسخ سیستم کار می کند.

به عنوان مثال، برخی از سیستم ها پیغام خطایی مانند «نام کاربری یافت نشد» را برمی گردانند. یک فهرست کلمات به خوبی ساخته شده از نام های کاربری به شما امکان می دهد به سرعت کشف کنید که کدام حساب ها وجود دارند.

فهرست کلمات نام کاربری می تواند در این نوع سناریو کمک کند. لازم نیست مانند فهرست کلمات رمز عبور طولانی باشد. اما فهرستی از نامهای کاربری رایج کمک خواهد کرد. در اینجا یکی از این فهرست کلمات وجود دارد .

فهرست و فهرست فایل

هنگام آزمایش یک برنامه وب، یافتن فایلها و فهرستهای مخفی مهم است. آنها ممکن است به صورت عمومی فهرست نشده باشند. و این URL های پنهان ممکن است اطلاعات حساس یا عملکرد پنهان را نشان دهند.

ابزارهایی مانند Gobuster یا Dirbuster از فهرست کلمات برای خودکارسازی این فرآیند استفاده می کنند. آنها هر کلمه در فهرست کلمات را به عنوان یک فهرست یا نام فایل بالقوه امتحان می کنند.

به عنوان مثال، آزمایش فهرست کلمات در یک وبسایت میتواند یک پنل مدیریت پنهان در /admin یا یک فایل پشتیبان در /backup.zip پیدا کند. این می تواند برای یافتن مواجهه های ناخواسته مفید باشد.

در اینجا یک فهرست لغت دایرکتوری نمونه است .

شمارش زیر دامنه

شمارش ساب دامنه شامل یافتن همه زیر دامنه های مرتبط با یک وب سایت هدف است. مانند صفحات مخفی، زیر دامنه ها نیز می توانند حاوی اطلاعات مفید و حساس باشند.

برای مثال، یک محصول در product.com میتواند شامل یک سرور توسعه در dev.product.com باشد. یا یک پنل مدیریت در admin.product.com . این زیر دامنه ها ممکن است مانند وب سایت اصلی به خوبی محافظت نشوند.

ابزارهایی مانند Sublist3r و Amass برای این کار محبوب هستند. در اینجا فهرست کلمات زیر دامنه برای این نوع حملات وجود دارد .

نحوه ایجاد فهرست کلمات سفارشی

گاهی اوقات، فهرست کلمات کلی کافی نیست. برای تعاملات خاص، ارزش آن را دارد که فهرست کلمات خود را متناسب با هدف ایجاد کنید.

به عنوان مثال، اگر برای شرکتی در حال تست کردن هستید، ممکن است یک فهرست کلمات سفارشی برای آن شرکت بسازید. این می تواند نام کارمندان، نام بخش ها یا اصطلاحات مرتبط منحصر به فرد آن شرکت را داشته باشد.

چندین ابزار به شما کمک می کنند تا فهرست های کلمات سفارشی ایجاد کنید.

CeWL (سازنده فهرست کلمات سفارشی) - با حذف متن از یک وب سایت خاص به هدف، فهرست های کلمات را تولید می کند.

Crunch - با ترکیب و تطبیق کاراکترهایی که ارائه میکنید، فهرستهای کلمات ایجاد میکند.

نتیجه گیری

فهرست کلمات ابزار قدرتمندی هستند که هر متخصص امنیت سایبری باید در زرادخانه خود داشته باشد. آنها کارهای پیچیده ای مانند شکستن رمز عبور، اجباری brute-forcing و شمارش دایرکتوری را ساده می کنند. فهرست کلمات مناسب می تواند ساعات شما را ذخیره کند و به یافتن آسیب پذیری ها به سرعت و کارآمد کمک کند.

امیدواریم این آموزش به شما در درک نحوه استفاده از فهرست های کلمات کمک کرده باشد. برای مقالات بیشتر در مورد امنیت سایبری، به خبرنامه رایگان Stealth Security ما بپیوندید . برای یادگیری هک کردن با استفاده از آزمایشگاههای عملی، به انجمن خصوصی ما The Hacker's Hub مراجعه کنید .

ارسال نظر