محققان در کنفرانس بینالمللی مدارهای حالت جامد IEEE (ISSCC) تکنیک جدیدی را شامل تراشههای «خود تخریبی» معرفی کردند.

این فناوری در کنار چندین نوآوری دیگر با هدف خنثی کردن حملات هک پیچیده ارائه شد.

یکی از چالش برانگیزترین حملات برای دفاع در برابر، دسترسی فیزیکی هکر به برد مدار سیستم است. همانطور که IEEE Spectrum گزارش می دهد ، یک حمله کاوشگر در مکان مناسب نه تنها می تواند اطلاعات حیاتی را بدزدد و ترافیک را نظارت کند، بلکه کنترل کل سیستم را نیز در اختیار بگیرد. برای مبارزه با این موضوع، تیمی از دانشگاه کلمبیا، از جمله مدیر تحقیقات فناوری مدار اینتل ، Vivek De، مداری را توسعه دادند که وجود یک کاوشگر را روی برد مدار تشخیص میدهد.

این تراشه در ...

روش دیگر حمله شامل بهره برداری از کانال های جانبی مانند برق و انتشار الکترومغناطیسی برای دسترسی به اطلاعات حساس است. برای مقابله با این موضوع، محققان دانشگاه تگزاس در آستین و اینتل روشی را برای پنهان کردن این سیگنالها توسعه دادند که دسترسی مهاجمان به اطلاعات را عملاً غیرممکن می کرد.

با این حال، انقلابی ترین تکنیک معرفی شده در کنفرانس، تراشه «خود تخریبی» بود که توسط تیمی به رهبری اریک هانت شردر از دانشگاه ورمونت و فناوری مارول توسعه یافت. این تراشهها، از جمله پردازندههای مرکزی، اثر انگشت دیجیتال منحصربهفرد خود یا عملکردهای غیرقابل کلونسازی فیزیکی (PUF) خود را تولید میکنند و از صحت آنها اطمینان میدهند.

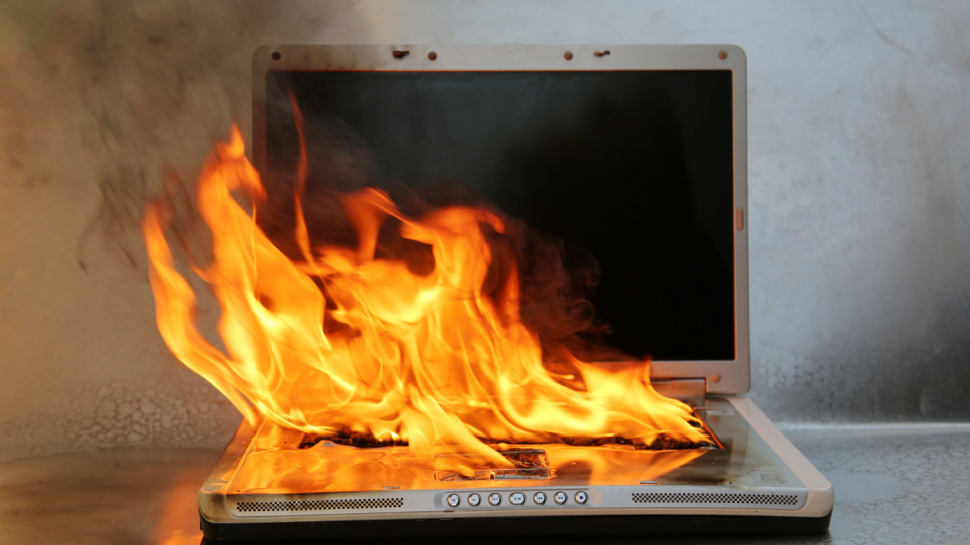

اگر در معرض خطر قرار گیرند، این PUF ها می توانند با استفاده از دو روش خودکشی مداری، خود را از بین ببرند، که هر دو شامل افزایش ولتاژ است که منجر به مهاجرت الکتریکی یا خرابی سریع دی الکتریک وابسته به زمان می شود.

این روش خود تخریبی نه تنها از ورود تراشه های تقلبی به بازار جلوگیری می کند، بلکه در صورت به خطر افتادن تراشه نیز بی استفاده می شود. هانت شرودر گفت: "وقتی کار با یک قطعه تمام می شود، به گونه ای از بین می رود که آن را بی فایده می کند."

این پیشرفتها به طور بالقوه میتواند سالانه میلیاردها دلار از دست دادن تراشههای تقلبی را برای کسبوکارها ذخیره کند و زمینه را برای سیستمهای امنتر در آینده فراهم کند.

ارسال نظر